Tecnologia da informação sem complicação. Notícias de tecnologia , segurança da informação , aplicativos , inovação , celulares e curiosidades.

sexta-feira, 31 de outubro de 2014

Roteador sem fio ASUS RT é vulnerável a ataque do homem do meio.

O especialista em segurança David Longenecker descobriu que o processo de atualização para ASUS ,Roteadores sem fio RT Series é vulnerável a ataques man-in-the-middle.

O especialista em segurança David Longenecker descobriu que ASUS, Roteadores sem fio RT Series são vulneráveis a ataques man-in-the-middle. O pesquisador explicou que os roteadores baixar atualizações via HTTP sem uma protocolos de criptografia, como explicado no post por Longenecker. Um invasor pode explorar a questão da segurança para comprometer o dispositivo, porque as atualizações não são fornecidos através de um canal seguro (ou seja, através de HTTPS usando o protocolo Transport Layer Security (TLS)).

"Hoje estou divulgando uma vulnerabilidade adicional, enviado como CVE-2014-2718 . A série ASUS RT-de roteadores dependem de um processo facilmente manipulado para determinar se é necessária uma atualização, e para recuperar o arquivo de atualização necessária. Em suma, os downloads roteador através de texto simples de um arquivo de http://dlcdnet.asus.com, analisa-lo para determinar a versão mais recente do firmware, depois de downloads (mais uma vez em claro) um arquivo binário que correspondem ao número da versão do mesmo web site. ", explicou Longenecker no post .

"A série ASUS RT-de roteadores dependem de um processo facilmente manipulado para determinar se é necessária uma atualização, e para recuperar o arquivo de atualização necessária", "Uma vez que os downloads do roteador via HTTP em vez de HTTPS, não há nenhuma maneira para validar que o servidor na outra extremidade é, de facto, o servidor ASUS e não um impostor ".

Segundo o especialista, o processo de atualização para o ASUS Roteadores sem fio RT Series é inseguro. O dispositivo de rede primeiro download de uma lista de arquivos de texto simples que contém o firmware mais recente constrói, em seguida, ele analisa o arquivo baixado em busca de uma atualização de firmware disponível mais recente. Uma vez que uma nova atualização de firmware disponível, o roteador faz o download do pacote de firmware.

"Conhecendo a última revisão real para um ou mais modelos de roteador alvo, podemos incrementar a versão estendida (EXT ####) e colocar o arquivo em um caminho de correspondência (pub / ASUS / LiveUpdate / Divulgação / Wireless / wlan_update_v2.zip) em um servidor que nós controlamos. "Escreveu Longenecker.

O processo é claramente exposta a ataques externos como o Man-in-the-Middle , isso significa que um atacante pode manipular tanto a lista e software e comprometer o roteador para acesso / manipular o tráfego que passa por ele.

A ASUS Roteadores sem fio RT Series afetados pelo problema são: RT-AC68U, RT-AC68U, RT-AC66R, RT-AC66U, RT-AC56R, RT-AC56U, RT-N66R, RT-N66U, RT-N56R e RT- N56U.

Especialistas especulam que também outra ASUS Roteadores sem fio RT Series são afetados pelo mesmo problema: RT-N53, RT-N14U, RT-N16 e RT-N16R.

ASUS rapidamente emitiu uma correção em situação irregular para resolver o problema, é necessário que os usuários fazer o download diretamente do site oficial ASUS (asus.com), evitando usar o construída em recurso de atualização implementado na GUI roteador.

ASUS Roteadores sem fio controle gui

Pierluigi Paganini

Secur dade Negócios - (Wireless ASUS RT Series Routers , hackear )

quinta-feira, 30 de outubro de 2014

Sony Xperia vem de fábrica com software espião.

Especialistas em segurança descobriram que o Sony Xperia Smartphones envia secretamente dados de usuários para servidores na China devido à presença do spyware Baidu.

Sony Xperia Devices enviar dados do usuário secretamente para servidores na China, esta é a última notícia que está chocando o setor de telefonia móvel, e que foi publicado em vários fóruns . O problema diz respeito a dispositivos Sony executam o Android 4.4.2 versão 4.4.4 ou KitKat, parece que o comportamento anômalo é observável mesmo se os usuários não tiver instalado qualquer aplicativo no smartphone.

A notícia é desconcertante e parece que algum novo Sony Xperia smarphone conter o spyware Baidu. Algumas semanas atrás, um grupo de usuários que pertencem a uma comunidade online de proprietários Sony Xperia smarphone, descobriu a presença de uma pasta com o nome " Baidu "em seus dispositivos, que foi criado sem a permissão do proprietário.

Devido à presença da pasta é muito fácil para os usuários a verificar no Baidu spyware infectou seu dispositivo.

Outro aspecto preocupante é que os usuários não estão autorizados a excluí-lo do seu Sony Xperia smarphone, uma vez que eles tentam removê-lo, ela reaparece instantaneamente. Os usuários não são capazes de eliminar a pasta Baidu, mesmo se o usuário tentar o mesmo procedimento de iniciar o telefone em modo de segurança.

"Só descompactado minha compacta Sony Z3, não instalou um único aplicativo e sua conexão com a China. Eu não estou tão preocupado com a pasta em si, mas o meu telefone agora tem uma conexão constante com um endereço IP, em Pequim, que eu não estou muito feliz. ", é o comentário de um usuário do Sony Xperia smarphone publicado em uma Reddit discussão sobre o tema .

De acordo com os relatórios que circulam on-line o novo Sony Xperia Z3 e Z3 Compact são afetados pelo problema, mas muitos outros usuários detectada a pasta em seus dispositivos, não só Sony Smartphone. Os proprietários de um HTC One M7, um HTC One X e alguns usuários que utilizam o OnePlus Um descobriram a presença do malware Baidu.

Conforme relatado pelos colegas TheHackerNews , a pasta Baidu misteriosa parece estar criado por "do Sony Xperia meu " serviço cada vez que o aparelho estabelece uma conexão e é relatado para ser o envio de pings para a China.

China espião malwares Baidu dados Sony Xperia Smartphone

Muitos usuários relataram que descobriu que o governo chinês é capaz de controlar o spyware para ter acesso ao dispositivo do usuário exatamente da mesma forma que qualquer RAT faz, em particular, um usuário com o apelido Elbird postou em diferentes fóruns da Sony para que o malware Baidu permite o Governo chinês a realizar as seguintes ações

Leia o status ea identidade do seu dispositivo

Faça fotos e vídeos sem o seu conhecimento

Obter a localização exata

Leia o conteúdo da memória USB

Ler ou editar contas

Altere as configurações de segurança

Gerenciar completamente o seu acesso à rede

Casal com Bluetooth dispositivos

Saiba o que os aplicativos que você está usando

Impedir que o dispositivo de entrar em modo de suspensão

Altere as configurações de áudio

Alterar as configurações do sistema

O caso Sony Xperia chega alguns dias após a notícia de que fabricante de smartphones chinesa Xiaomi se envolveu em um problema semelhante, os especialistas sustentam que a empresa está espionando dados pessoais do usuário. Há alguns meses atrás, especialistas em evidências coletadas F-Secure que Xiaomi Smartphones foram o envio de dados de usuário de volta para os servidores com base na China.

Sony ainda não comentou oficialmente o caso, apesar de ter admitido a questão de anunciar o lançamento de uma correção.

A seguir as instruções para remover o Baidu Spyware a partir do dispositivo.

Backup seus dados e reset de fábrica do dispositivo.

Vá para Configurações -> Aplicativos -> Executar e Força parar ambos " MyXperia apps ".

Retire o B Aidu pasta usando KommanderFile app.

Vá para Configurações -> Sobre o Telefone -> Clique sete vezes sobre o número de compilação para ativar o modo de desenvolvedor.

Baixar ou instalar o SDK do Android no seu computador e, em seguida, conecte o dispositivo Sony a ele usando o cabo USB .

Execute o adb terminal de ferramenta : adb shell

Em adb shell, digite o comando: pm bloco com . sonymobile . mx . android

Sair adb shell

Reinicie o dispositivo.

Pierluigi Paganini

Rede ultra rápida quebra record de velocidade e pode levar a velocidade da Internet a patamares nunca sonhados.

Batido recorde mundial de velocidade em fibras ópticas

Redação do Site Inovação Tecnológica - 29/10/2014

Batido recorde mundial de velocidade em redes de fibras ópticas

Os múltiplos canais de dados são multiplexados de forma a usar não apenas os sete núcleos da fibra óptica, mas também dois canais perpendiculares.

Fibra multinúcleos

Uma equipe de engenheiros da Holanda e dos EUA bateu o recorde mundial de velocidade de transmissão de dados em redes de fibras ópticas.

Usando um tipo especial de fibra com múltiplos núcleos, a equipe alcançou 255 terabits por segundo, multiplicando por mais de 20 vezes a largura de banda disponível nas redes de comunicação.

O recorde anterior, anunciado por empresas de telecomunicações no início deste ano, era de menos de 12 terabits por segundo.

A diferença é que esta nova demonstração empregou uma fibra óptica com sete núcleos, em lugar do núcleo único das fibras atuais - núcleos são as vias de cristal por onde a luz trafega na fibra, como as faixas de uma rodovia.

Além dos núcleos adicionais, a equipe introduziu duas dimensões ortogonais para o transporte de dados - o que, para manter a analogia com as rodovias, poderia ser comparado a carros que podem viajar atravessados uns em cima dos outros.

"Estes resultados impressionantes definitivamente abrem a possibilidade de atingir transmissões na faixa dos petabits por segundo," disse o professor Chigo Okonkwo, da Universidade de Tecnologia de Eindhoven.

Segundo Okonkwo, como medem menos de 200 micrômetros de diâmetro, estas novas fibras não ocupariam muito mais espaço do que as fibras convencionais já em operação.

As fibras ópticas ficaram muito tempo isoladas na dianteira em termos de velocidade de transmissão, mas recentemente novas técnicas de modulação de ondas permitiram que as transmissões por rádio começassem a aparecer nos retrovisores.

terça-feira, 28 de outubro de 2014

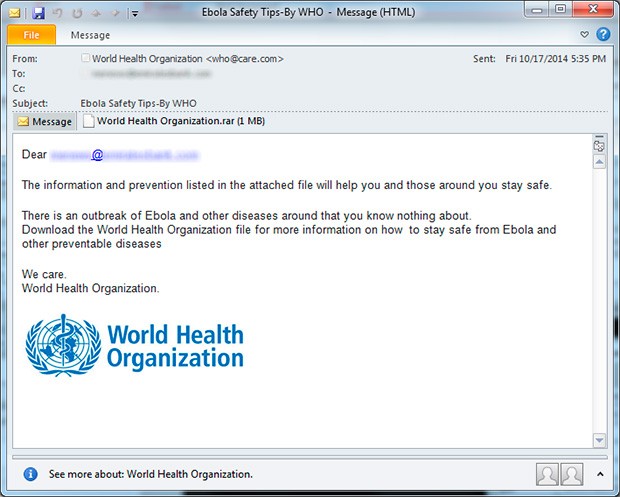

Novo PHISHING , email sobre EBOLA tem conteúdo malicioso.

Hackers enviam e-mails sobre ebola para disseminar praga digital

Mensagens utilizam falha de segurança no Windows.

Código dá controle do computador aos invasores.

E-mail traz anexo que supostamente teria informações sobre como se prevenir do ebol (Foto: Reprodução/Websense)

E-mail traz anexo que supostamente teria informações sobre como se prevenir do ebol (Foto: Reprodução/Websense)Janelas de avião podem virar grande cinema no futuro

Janelas de aviões podem ganhar novas funções no futuro

Phishing instala Banking Malware

Alert (TA14-300A)

Phishing Campanha vinculado com "Dyre" Banking Malware

Visão global

Descrição

- Assunto: "Invoic não remunerado" ( erros ortográficos na linha de assunto são uma característica desta campanha )

- Anexo: Invoice621785.pdf

- Se copia em C: \ Windows \ [randomname] .exe

- Criou um serviço chamado "Google Update Service", definindo as seguintes chaves do Registro:

- HKLM \ SYSTEM \ CurrentControlSet \ Services \ GoogleUpdate \ ImagePath: "C: \ WINDOWS \ pfdOSwYjERDHrdV.exe"

- HKLM \ SYSTEM \ CurrentControlSet \ Services \ GoogleUpdate \ DisplayName: "Serviço de Atualização do Google"

Impacto

Solução

- Não siga links não solicitados em e-mail. Consulte a Dica de segurança Evitando engenharia social e ataques de phishing [7] para mais informações sobre ataques de engenharia social.

- Tenha cuidado ao abrir anexos de e-mail. Para informações sobre como manusear com segurança os anexos de e-mail, veja reconhecer e evitar e-mail scams . [8]

- Siga as práticas de segurança ao navegar na web. Veja bons hábitos de segurança [9] e salvaguarda dos seus dados [10] para obter detalhes adicionais.

- Manter-se-to-date software anti-vírus.

- Mantenha seu sistema operacional e software up-to-date com as últimas correções.

Referências

- [1] MITRE Resumo da CVE-2013-2729, acessado 16 de outubro de 2014

- [2] MITRE Resumo da CVE-2010-0188, acessado 16 de outubro de 2014

- [3] Nova Banking Malware Dyreza, acessado 16 de outubro de 2014(link externo)

- [4] Adobe Atualizações de Segurança Dirigindo CVE-2013-2729, acessado 16 de outubro de 2014(link externo)

- [5] Adobe Atualizações de Segurança Dirigindo CVE-2010-0188, acessado 16 de outubro de 2014(link externo)

- [6] Análise VirusTotal, acessado 16 de outubro de 2014(link externo)

- [7] US-CERT Dica de segurança (ST04-014) Evitar engenharia social e ataques de phishing

- [8] US-CERT reconhecer e evitar e-mail scams

- [9] US-CERT Dica de Segurança (ST04-003) bons hábitos de segurança

- [10] US-CERT Dica de segurança (ST06-008) Salvaguardar os seus dados

Revisões

- 27 de outubro de 2014: Lançamento inicial

Mais vazamentos do ICloud no Fappening. Novas fotos de celebridades nuas vazam.

Verizon espiona seus usuários.

Verizon Wireless injeta cabeçalhos UIDH a solicitação da Web de cada usuário para rastrear a sua experiência na web, incluindo sites visitados e seus hábitos.

Verizon Wireless, a maior operadora dos EUA Telecom está monitorando o tráfego de internet de seus usuários móveis, adicionando um símbolo para solicitações da Web. O token é usado pela empresa para fins de publicidade, Verizon monitora os hábitos do usuário, mesmo que ele tivesse optado por sua Proprietary Information Network (CPNI) opções ao cliente.

Cliente informações da rede proprietária (CPNI) é a informação recolhida pela operadora de telecomunicações sobre as chamadas de um usuário, incluindo os dados de chamadas e qualquer informação que aparece na conta de telefone do consumidor.

Parece que a prática vem acontecendo há dois anos, quando a empresa lançou o token identificador de cabeçalho original (UIDH) sob seu Relevante programa Mobile Advertising .

A rede Verizon está adicionando os tokens de cabeçalho X-UIDH aos pedidos que viajam através de sua rede, cada cabeçalho tem um identificador único associado a cada dispositivo móvel.

O UIDH permite Verizon para acompanhar a experiência do cliente web, incluindo sites visitados e aplicativos móveis usados. A solução implementada pela Verizon é chamado o PrecisionID e permite que a empresa aos usuários com perfil e seus interesses para adequar anúncios, de acordo com a documentação interna.

Verizon usa um valor UIDH diferente a cada semana, os dados utilizados pelos anunciantes inclui o endereço dos assinantes postal, tipos de dispositivos e preferências de idioma, gênero, idade, hobby e interesses pessoais.

"Além disso, vamos usar, um anônimo único identificador que criar quando você se cadastra em nossos websites . Isso pode permitir que um anunciante de usar informações que têm sobre suas visitas a sites on-line para entregar mensagens de marketing para dispositivos móveis em nossa rede ", explica Verizon em seu site. "Nós não compartilhamos informações que identificam você pessoalmente fora da Verizon, como parte deste programa. [Algumas dessas informações foi] obtidas de outras empresas. "

Verizon Wireless UIDH

"A Verizon está reescrevendo suas solicitações HTTP para inserir um permacookie? Terrível ", twittou Jacob Hoffman-Andrews, um tecnólogo equipe sênior com a Electronic Frontier Foundation

As questões alarmantes é que não há nenhuma maneira para que os usuários da Verizon para ficar fora do radar da empresa, mesmo que permitir a navegação modo de privacidade, utilize um novo aparelho ou ativar as configurações de privacidade da Verizon.

"Verizon respondeu que enquanto o UIDH ainda está nas consultas, os consumidores que optaram por sair do programa deixarão de ter a informação associada com o identificador. A empresa não fez, no entanto, se comprometem a parar de atualizar o perfil do usuário. ", Relatou Robert Lemos de ArsTechnica .

A única maneira para os usuários da Verizon para evitar a atividade de monitoramento da empresa é usar a solução de criptografia completa como VPN (ie Tunnelbear ou TOR ).

Pierluigi Paganini

segunda-feira, 27 de outubro de 2014

Vulnerabilidade zeroday em dispositivos Samsung.

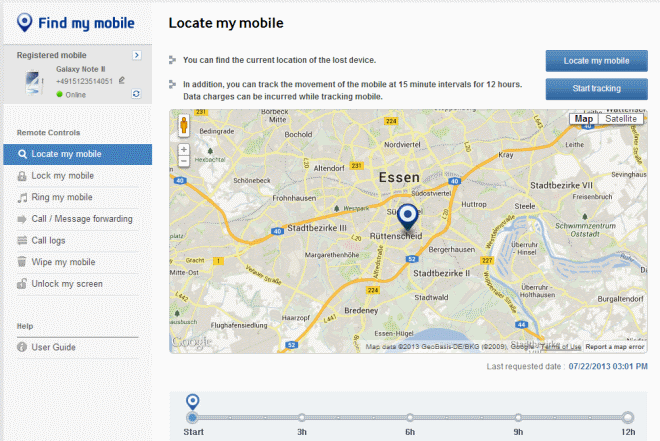

"Os controles remotos apresentam em dispositivos móveis da Samsung não valida a origem dos dados de bloqueio de código recebido através de uma rede, o que torna mais fácil para os atacantes remotos causar uma negação de serviço (tela de bloqueio com um código arbitrário), desencadeando inesperado Find My tráfego de rede móvel. ", afirma o comunicado de segurança questões pelo NIST.

Baixar arquivos de fontes não confiáveis pode abrir um Backdoor e permitir que atacantes alterem arquivos enquanto o programa é baixado sem que o usuário perceba.

"SSL / TLS é a única maneira de impedir que isso aconteça. Os usuários finais podem querer considerar a instalação de HTTPS Everywhere ou plugins semelhantes para o seu navegador para ajudar a garantir que o tráfego é sempre criptografado ", disse Pitts.

"Depois de criar e usar um novo exitmap módulo, achei binários baixados sendo corrigido através de um nó de saída Tor na Rússia. " , disse Pitts no post .

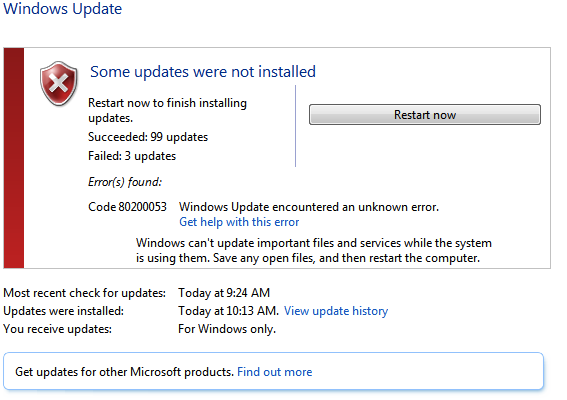

"Eu testei BDFProxy contra uma série de binários e processos de atualização, incluindo atualizações automáticas do Microsoft Windows. A boa notícia é que, se uma entidade está ativamente consertando o Windows PE arquivos para o Windows Update, o processo de verificação de atualização detecta-lo, e você receberá o código de erro 0 × 80200053. ", afirma Pitts.

"Para ter a melhor chance de pegar binários modificados em trânsito pela Internet, eu precisava de tantos pontos de saída em tantos países quanto possível. Usar Tor iria me dar esse acesso e, portanto, a maior chance de encontrar alguém realizando esta atividade MITM patching malicioso ", escreveu Pitts."Depois de pesquisar as ferramentas disponíveis, I em exitmap . Exitmap é baseado em Python e permite escrever módulos para verificar os nós de saída para várias modificações de tráfego. Exitmap é o resultado de um projeto de pesquisa chamado Spoiled Cebolas que foi concluído por ambas as PriSec grupo na Universidade de Karlstad e SBA Research , na Áustria. Eu escrevi um módulo para exitmap , chamado patchingCheck . py, e tenham apresentado um pedido de puxar para o repositório oficial GitHub.Logo após a construir o meu módulo, deixei exitmap prazo. Não demorou muito tempo, cerca de uma hora, para pegar o meu primeiro nó de saída malicioso. "

"Temos agora definir o BadExit bandeira sobre este relé, para que outras pessoas não vai acidentalmente executar através dele. Nós certamente não precisamos de mais pessoas a pensar mais módulos para a exitmap scanner.Em geral, parece que a corrida armamentista difícil jogar ", escreveu Roger Dingeldine, um dos desenvolvedores originais do Tor.

"O problema dos binários modificados não está limitado a Tor. Destacamos o exemplo por causa de alguns dos equívocos que as pessoas têm sobre Tor proporcionando maior segurança. Em geral, os usuários devem ser cuidadosos de onde baixar o software e garantir que eles estão usando TLS / SSL. Sites não suportam TLS / SSL deve ser persuadido a fazê-lo ", disse Pitts.

-

Hackers invadiram os sistemas ATM forçando-os a distribuir o dinheiro armazenado em suas caixas de dinheiro contando com certos comandos en...