Hackers alvo de um ataque cibernético contra navios: Navegação Marítima em risco

Navios marítimos modernos são frequentemente monitorados e controlados remotamente a partir de instalações em terra milhares de quilômetros de distância para garantir a eficiência. Isso cria uma nova plataforma para hackers e piratas para conduzir ciber-ataques direccionados em navios

Crescer ciber riscos para a Indústria de transporte

Vários estudos e incidentes de segurança provar que a indústria marítima está enfrentando um grande risco de segurança cibernética. Durante séculos, os navios têm sido utilizados como um meio de transporte de mercadorias em todo o mundo. A indústria naval é altamente dependente de sistemas de computadores, processos, pessoas e tecnologia. Esta indústria transporta trilhões de dólares em mercadorias por ano para todos os cantos do mundo. A Tecnologia da Informação tem vindo a desempenhar um papel muito importante na indústria de transporte marítimo. Hoje, os nossos navios modernos são completamente informatizado. Tudo está conectado às redes. Navios modernos de hoje têm as operações de carga complexas que estão inteiramente ligados através do ciberespaço. Guindastes são movidos por GPS.

"Segurança Cibernética é uma questão de segurança. Cada navio construído tem um software que gerencia seus motores; e que o software é atualizado, enquanto o navio está a caminho da praia, e o Mestre ainda não sabe que o software está sendo atualizado. "Como disse o contra-almirante Paul Thomas, US Coast Guard. Hackers poderiam interferir com o controle de um navio, desativar sistemas de navegação, cortar as comunicações ou roubar dados confidenciais, de acordo com a Allianz Global Corporate & SE Especialidade de 2015 Safety and Shipping Review. "Crews se tornando menor, navios cada vez maiores, e uma crescente dependência de automação de todos agravar significativamente os riscos de hackers interrompendo sistemas-chave", afirmou o relatório.

As vulnerabilidades de segurança no software utilizado pela indústria marítima poderia ser explorado para causar navios para funcionar mal ou encalhar, de acordo com pesquisa da empresa de segurança da informação global, NCC Group. Eles revelaram vulnerabilidades de segurança em ECDIS (Electronic Display Gráfico e Sistemas de Informação), produtos de tecnologia da informação utilizados pela indústria naval. Estes sistemas são normalmente instalados em navios e usado por oficiais de navegação.

O aumento do uso de sistemas de computador de navegação, inspeção recipiente, descarga rápida, distribuição de bens e manutenção de mercadorias nos portos é facilmente exposto a ameaças cibernéticas, se há controles de segurança apropriados sejam implementados.

As ameaças cibernéticas na indústria de transporte podem ser divididos em cinco tipos principais, as ameaças à

Navios e navegação segura

Comunicação via satélite

Sistemas de rastreamento de carga

Sistemas de radar marítimo

Sistemas de identificação automática

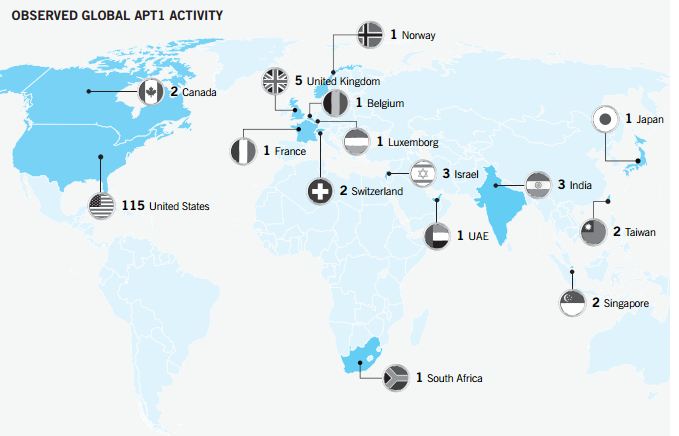

Tecnologia Comunicação (TIC) da informação e sistemas utilizados pelos navios, portos e outras instalações são freqüentemente controlado remotamente a partir de locais dentro e fora de um país. Eles também possuem o risco de uma ameaça persistente avançada , concebido para ter acesso a uma rede, a aquisição de dados e secretamente monitorar os computador desejado sistemas durante longos períodos de tempo.

Muitos ataques cibernéticos foram realizados anteriormente em navios comerciais, em um incidente de um navio comercial no contrato para os militares dos EUA foi alvo de uma invasão por supostos hackers militares chineses . Outro incidente viu uma grande vítima da queda fornecedor de combustível para um golpe de $ 18 milhões como o setor de bunkers enfrenta crescentes ameaças do cibercrime. Em 2012, os militares chineses comprometida "múltiplos sistemas" em um navio comercial no contrato a Transcom. Prestadores de navegação marítima, também foram alvo de chamadas campanhas de spear phishing. Esses ataques usam falsos e-mails que visam uma única empresa para obter acesso seguro a dados confidenciais. Da mesma forma, a KPMG tem trabalhado com uma grande companhia de navegação que tenha sido vítima de um ataque de hackers deliberada, possivelmente por um rival. Hackers recentemente fechou uma plataforma de petróleo flutuante, inclinando-lo, enquanto outro equipamento era tão cheio de malware de computador que levou 19 dias para fazê-lo em condições de navegar novamente; Piratas somalis ajudar a escolher os seus alvos, visualizando os dados de navegação on-line, o que levou os navios, quer desligar seus dispositivos de navegação, ou falsos os dados de modo que parece que eles estão em outro lugar; e hackers infiltraram computadores conectados ao porto belga de Antuérpia, recipientes específicos localizados, fugiu com os seus medicamentos contrabandeados e excluídos os registros. especialista em GPS Todd Humphreys , professores da Universidade do Texas, demonstraram que apenas usando um aparelho barato, composto por uma pequena antena, um GPS eletrônica "spoofer" construído em 3.000 dólares e um laptop, ele é capaz assumir o controle total de sofisticado sistema de navegação a bordo de um 210 pés super-iate no mar Mediterrâneo.

Navegação Marítima Indústria 2

Reduzir as ameaças cibernéticas

Infelizmente, muitos eventos cibernéticos na indústria marítima havia permanecido sem ser detectado ou empresas não quis revelá-los em público, especialistas em segurança dizem. Um porta-voz da Maersk Line, top grupo contêiner de transporte do mundo, disse:

"Sim, nós consideramos cibernético risco de uma ameaça, mas os navios não são mais vulneráveis a esses ataques do que os sistemas e organizações em terra. Estamos tomando esse risco sério e garantir que estamos protegidos contra tais ameaças. "

Muitos da indústria naval não estão conduzindo adequadamente avaliações periódicas de segurança em avaliar a sua vulnerabilidade a um ataque cibernético. E estudos relatam que nenhum de a indústria marítima tinha desenvolvido o plano de resposta de segurança adequada para lidar com tais ataques.

"Segurança e cenários de ataque contra essas tecnologias e protocolos têm sido ignoradas por algum tempo no marítima indústria ", disse Schloesser da Rapid7.

Indústria naval deve incorporar defesa adequada nas estratégias de profundidade para lidar com ameaças cibernéticas. Implementando defesa adequada nos controles de profundidade inclui:

Restringindo mídia portátil e implementação de software antivírus

Política de operação e manutenção do sistema de seguros

Design seguro e implantação de aplicações e sistema.

A conscientização dos funcionários

Protegendo as portas que estão utilizando principalmente sistemas automatizados para movimentação de carga.

A indústria deve seguir as regras de segurança cibernética e padrões em todos os níveis da organização para mitigar eventos cibernéticos.

Sobre o autor Ashiq JA ( AshiqJA )

Ashiq JA (Mohamed Ashik) é um pesquisador Cyber Security e escritor apaixonado por Web Application Security, a pesquisa de Segurança usando Machine Learning e Big Data, Deep Web, tecnologias de segurança e análise de ameaças. Ele está atualmente trabalhando como consultor de segurança de uma empresa financeira. Ele acredita na partilha de conhecimento como a melhor fonte para a consciência da segurança da informação. Para apanhar com as últimas notícias sobre as tendências InfoSec, Siga Ashiq JA em tecnologias Twitter e Análise de Ameaças. Ele está atualmente trabalhando como consultor de segurança de uma empresa financeira. Ele acredita na partilha de conhecimento como a melhor fonte para a consciência da segurança da informação. Para apanhar com as últimas notícias sobre as tendências InfoSec, Siga Ashiq JA no Twitter AshiqJA .

Editado por Pierluigi Paganini